Прилично често чујем ово питање: „Ако је Linkedin пословна мрежа, зашто људи не остављају пословне e-mail-ове и телефоне?“. Ово питају једнако маркетинг агенције и media planer-и, као особе задужене за људске ресурсе. Недостатак информација о ризицима на друштвеним мрежама најчешће није узрок за постављање оваквог питања, већ обична немогућност да се неко контактира брзо, невидљиво, и можда масовно (као mass-spam). И, наравно, има и намерног затварања очију на оно што Linkedin заправо јесте, и што спада у јавни домен злоупотреба података о личности.

Злоупотреба података о личности по дефиницији је преузимање података без знања власника података (content scrapping), и коришћење у сврхе које нису претходно одобрене нити назначене.

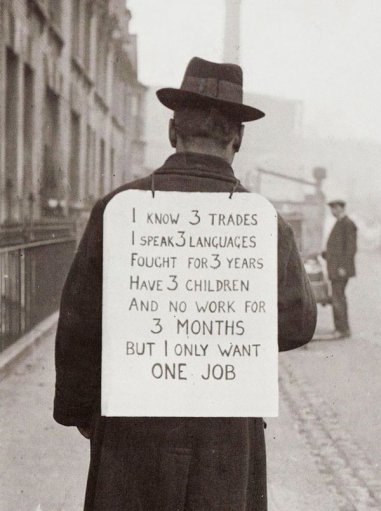

„Linked in“ 1938. године у Америци

Одобрена обрада података у смислу надлежног органа РС, што је у нашем случају Кабинет Повереника, је она која је најављена 30 дана унапред. Претходно назначена сврха обраде спада у лепо васпитање и питање које редовно изостаје – да ли могу ваше податке на каналу који није јаван и доступан свима (што је у основи Linkedin, јер опција „visibility“ испод свега што делимо тамо изричито дозвољава ексклузивну дистрибуцију унутар мреже пријатеља).

У Србији су подаци о личности дефинисани Законом о заштити података о личности. Тако у овом Закону у члан 3, тачка 1 пише:

1) Податак о личности је свака информација која се односи на физичко лице, без обзира на (…) начин сазнавања информације

Који су ризици остављања личних података

Злоупотреба података о личности у Србији се најчешће види у облику крађе идентитета или представљања у туђе име на друштвеним мрежама, објављивању фотографија или видео материјала, злоупотреби лозинки на Интернет профилима и електронској пошти, али и код online куповине, продаје података на црном тржишту за лажне исправе, као и у виду нежељене поште, односно spam-а. Већина бесплатних емаил платформи доста добро филтрира spam, но када је реч о предузетницима чија безбедност зависи од администратора, његова улога најчешће није саветодавна већ уобичајено „гашење пожара“ – чишћење рачунара од малициозних програма, реинсталација, и остало, и то када је последњи тренутак за backup података најчешће прошао.

Пример злоупотребе пословног e-mail-а

Недавни случај лажног email-а у име Привредне Коморе Србије показао је ружно лице неетичног пословања и опасности остављања пословних података на интернету. Шта се десило? На одређени скуп еmail адреса, који је лако могао бити добијен са Linkedin-а с обзиром да је реч о тзв. пословној мрежи, послат је е-mail у коме се пише о изменама Закона о порезу на доходак грађана, и позивају се примаоци е-mail-а (у даљем тексту: мете) да преузму „pdf file са детаљним упутствима“.

Линк у поруци је заправо .exe фајл који у себи садржи Remote Admin alat. Када се овај алат покрене, оставља се могућност да неко неовлашћено и споља приступи рачунару на коме је алат инсталиран.

Другим речима, жртва phishing кампање добија још једног admina-super-usera о коме ништа не зна, и који може рачунар да користи убудуће за шта му падне на памет – за креирање ботнета, шпијунирање, или копање bitcoin-а, свеједно.

С обзиром да је e-mail послат у име ПКС, логично је претпоставити да жртве нису студенти, незапослени или слободни уметници, већ искључиво предузећа, књиговође и остала правна лица за која је вероватно да ПКС обавештења већ добијају, и да ће овај e-mail од ПКС отворити, као и они људи које занима PDF о порезу на доходак грађана. Наравно, ту је можда и неки freelancer, јер порез на доходак грађана плаћају физичка лица која остварују доходак.

Крађа идентитета

Мотиви за преузимање профила, садржаја са профила и слика, што је основа за крађу идентитета, су најчешће повезани за жељом да се малтретира жртва. У другим случајевима, када је реч о познатој личности или нпр. активисти који широм света држи предавања о заштити података и „human farming“ који практикује Силконска долина, крађа идентитета добија сасвим другу димензију.

Лично нисам поклоник теорија завере и трудим се да пре подизања оваквог или сличног догађаја на ниво од кога се људима заврти у глави, претходно искључим све тривијалне и техничке узроке.

С обзиром на то да сви знамо да када је нешто бесплатно ми смо производ, и с обзиром да знамо да је interfejs Linkedin-а подложан честим променама, одређена вероватноћа постоји да је дошло до пропуста у дизајну (UX) и да је профил креиран тако што је неко повезао свој gmail inbox са овом мрежом. Односно, жртва крађе идентитета оштећена је на истоветан начин као и онај ко не пуши али је „пасивни пушач“, то јест удише дим из околине (прив. ја сам пушач и не верујем у смртне исходе, али поређење је, чини ми се, на месту, мада је крађа идентитета далеко озбиљнија ствар од дружења са пушачем).

У горњем случају већа је вероватноћа да је неко хтео путем лажног профила да измапира мреже сличних активиста на Linkedin-у, и тако обезбеди себи опскурну конкурентску предност.

Лажни профили на Linkedin који „регрутују“

Прочитајте краћи текст на енглеском о лажним ловцима на таленте на Linkedin-у. Аутор Реза Рафати је пријатељ и malware researcher и пронашао је да су профили лажни техником коју можете користити и ви, а зове се reverse image search. Дакле десни клик на слику, па погледајте на Google (или неком другом претраживачу, ја рецимо волим DuckDukcGo) где се све појављује.

Ми смо производ и жртва Linkedin-a – data breach

Током ове недеље на darknet-у (интернету испод интернета) почели су да се продају приступни подаци корисника Linkedin-а. Као што знате Linkedin је 2012. године све кориснике обавестио да најхитније промене своје шифре. Лозинке и e-mail-ови су се у среду претходне недеље појавили на црном тржишту за 5 bitkoin-а, односно 2.200 америчких долара. (извор: Motherboard). Оно што се раније претпостављало у вези са овим hak-ом, сада је изненадило и запослене у Linkedin-у – на тржишту су оглашени за продају подаци чак 117 милиона Linkedin корисника. Односно, према увиду истраживача, тачно 164.590.819 e-mail-а.

Извор: Corelogic

Шта учинити?

Све горе наведено није најстрашније што се може догодити на Linkedin-у, иако је тачно да је најмасовније, и да стога има највећи утицај на (пре)велик број корисника.

Шта се помоћу приступних података може урадити?

Прво, нису све шифре замењене након упозорења Linkedin-а. Доста људи и даље користи исте шифре за неколико налога, па и у том грму лежи зец. Онај ко то досад није учинио, требало би сместа да замени шифру и постави 2-факторску ауторизацију. Практично то значи да при сваком приступању са непознатог рачунара односно рачунара који не чува колачиће (cookies) процес уласка захтеваће убудуће и податке које ће вам Linkedin послати СМС-ом на ваш телефон. Наравно, бесплатно.

Двофакторску ауторизацију (Two-factor authentication) можете урадити на следећи начин:

Отворите горњи десни мени и кликните на Manage, одмах поред Privacy & Settings.

Идите на Account > Manage security settings (доле лево).

Укључите ову опцију: Two-step verification кликом на Turn On. Упишите свој број телефона и кликните на Send Code. Биће вам послат СМС-ом код који треба да упишете поново на Linkedin, што је процес верификације. Убудуће вашем профилу, када се поново деси продор у Linkedin, неће моћи да приступи нико без вашег телефона у рукама. Чувајте га 🙂

За више информација о томе како службе користе Linkedin, погледајте на Google „Operation Socialist“, или почните одавде: Intercept. Ово је једна од ствари која је завршила пред Европским судом, а сам напад на кориснике Линкедина је толико јак и технички виртуозан да су све индиције да су запослени белгијског телекома „Belgacom“ били пажљиво одабрани као мете од стране једне од технички најамбициознијих светских агенција за безбедност, британске, наравно. Такође, није вероватно да менаџмент Linkedin-а није знао да се на њиховим страницама налази малициозан софтвер током значајно дугог временског периода.

Размере и скалаблиност оваквог напада спадају у тзв. cyberwarfare, односно сајбер нападе које државе изводе једна на другу, и који су саставни део војних вежби НАТО пакта.

————

23. 5. 2016. jjpress.wordpress.com, за ФБР приредила Биљана Диковић

Коментари читалаца…